Suíte de Segurança NoScript por Giorgio Maone

A melhor segurança que se pode ter em um navegador! Permita conteúdos ativos somente em sites que você confia. Proteja-se contra ataques XSS, Clickjacking, Spectre, Meltdown e outras explorações de JavaScript. Fx52? https://noscript.net/getit

Disponível no Firefox para Android™Disponível no Firefox para Android™

257.971 usuários257.971 usuários

Metadados da extensão

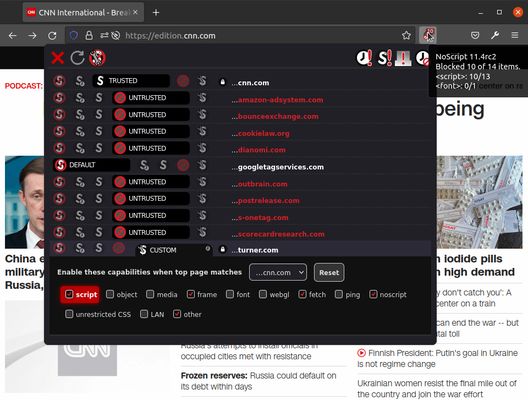

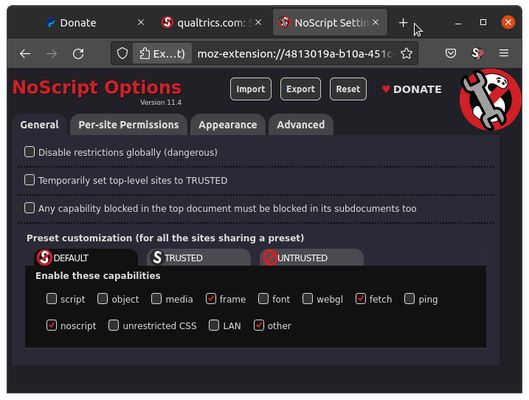

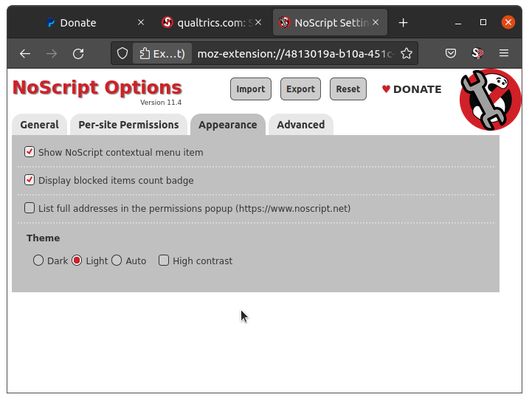

Capturas de tela

Sobre esta extensão

IMPORTANTE

Um guia básico do NoScript 10

Ainda confuso com a nova interface gráfica do NoScript 10?

Consulte esta cartilha do NoScript 10 de contribuições de usuários.

e esta comparação entre NoScript 10 "Quantum" e NoScript 5 "Classic" (ou "Legado").

Vencedor do "PC World World Class Award" e incorporado ao Navegador Tor, o NoScript lhe oferece a melhor proteção disponível na web.

Ele permite que JavaScript, Flash, Java e outros conteúdos executáveis funcionem apenas em domínios de sua confiança, por exemplo no site do seu banco, mitigando vulnerabilidades de exploração remota, incluindo Spectre e Meltdown.

Protege suas "fronteiras seguras" contra ataques 'cross-site scripting' (XSS), ataques 'cross-zone DNS rebinding / CSRF' (invasão de roteador) e tentativas de Clickjacking, graças à sua inigualável tecnologia ClearClick.

Tal abordagem preemptiva previne exploração de vulnerabilidades de segurança (conhecidas e até mesmo desconhecidas!) sem perda de funcionalidade onde você precisa.

Especialistas concordam: o Firefox é realmente mais seguro com o NoScript ;-)

FAQ: https://noscript.net/faq

Fórum: https://noscript.net/forum

Um guia básico do NoScript 10

Ainda confuso com a nova interface gráfica do NoScript 10?

Consulte esta cartilha do NoScript 10 de contribuições de usuários.

e esta comparação entre NoScript 10 "Quantum" e NoScript 5 "Classic" (ou "Legado").

Vencedor do "PC World World Class Award" e incorporado ao Navegador Tor, o NoScript lhe oferece a melhor proteção disponível na web.

Ele permite que JavaScript, Flash, Java e outros conteúdos executáveis funcionem apenas em domínios de sua confiança, por exemplo no site do seu banco, mitigando vulnerabilidades de exploração remota, incluindo Spectre e Meltdown.

Protege suas "fronteiras seguras" contra ataques 'cross-site scripting' (XSS), ataques 'cross-zone DNS rebinding / CSRF' (invasão de roteador) e tentativas de Clickjacking, graças à sua inigualável tecnologia ClearClick.

Tal abordagem preemptiva previne exploração de vulnerabilidades de segurança (conhecidas e até mesmo desconhecidas!) sem perda de funcionalidade onde você precisa.

Especialistas concordam: o Firefox é realmente mais seguro com o NoScript ;-)

FAQ: https://noscript.net/faq

Fórum: https://noscript.net/forum

Security issues affecting Firefox or the Tor Browser which can be fixed by a NoScript update are guaranteed to be addressed within 24 hours. This sometimes requires many updates to be issued in a short timespan, and when this happens you may notice NoScript UI's asking to "reload this page in order to operate properly". This is normal on "live" updates, and it just means the UI is out of sync with the page content, but there's no need to worry as all the restrictions to scripts and active content are still in place.

Avaliado em 4,4 por 1 revisor

Permissões e dados

Permissões necessárias:

- Acessar as abas do navegador

- Acessar atividades do navegador durante a navegação

- Acessar seus dados em todos os sites visitados

Mais informações

- Links da extensão

- Versão

- 13.5.12

- Tamanho

- 831,03 KB

- Ultima atualização

- há um mês (24 de jan de 2026)

- Categorias relacionadas

- Política de privacidade

- Leia a política de privacidade desta extensão

- Histórico de versões

- Adicionar a uma coleção

O desenvolvedor desta extensão pede que você ajude a apoiar seu desenvolvimento contínuo fazendo uma pequena contribuição.