No Homo Graphs от em_te

No Homo Graphs - это надстройка для браузера, которая идентифицирует веб-сайты, написанные по аналогии с определенным пользователем списком доменов No Homo Graphs предлагает вам быть осторожными на этих сайтах, чтобы избежать фишинга.

41 пользователь41 пользователь

Метаданные расширения

Скриншоты

Об этом расширении

Об этом дополнении

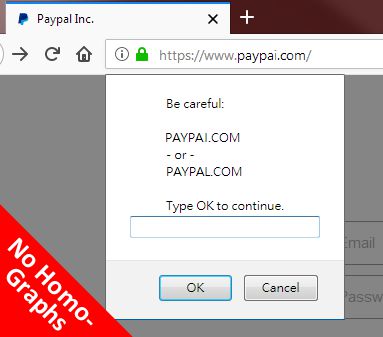

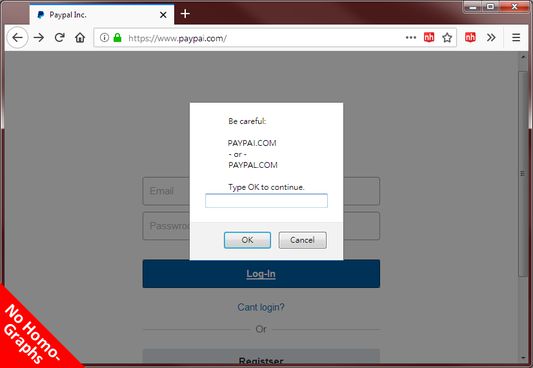

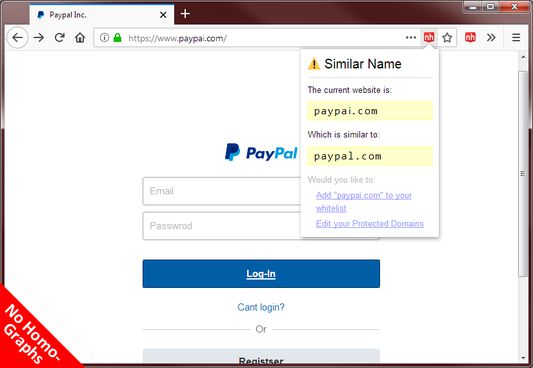

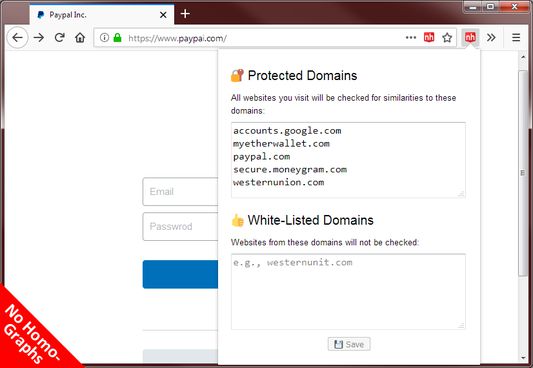

Используя компьютерные алгоритмы, No Homo Graph в режиме реального времени проверяет, написаны ли посещаемые вами сайты аналогично определенному пользователем списку доменов. Если найдены похожие совпадения (например, гомографии), отображается модальное окно, не позволяющее вам взаимодействовать с веб-сайтом, пока вы не укажете на осведомленность о связанных с этим рисках. Модальное окно является модальным только для веб-сайта и не мешает вам переключать вкладки или заменять его другим веб-сайтом. Пользовательский список доменов заполняется популярными доменами, такими как PayPal, Western Union, Google, Yahoo, MyEtherWallet и MoneyGram, и пользователь может свободно добавлять и удалять из списка.

Например, он будет ловить такие вещи, как «paypaᶘ .com», если у вас есть «paypal.com» в твой список

Как работает «без гомографий»

Когда вы посещаете веб-сайт, эта надстройка анализирует домен второго уровня и третьего уровня по URL-адресу и вычисляет разницу между ними и доменами в вашем пользовательском списке. Если домены зашифрованы, они будут преобразованы в Unicode. Если домены содержат символы кириллицы, похожие на символы Ascii, они будут преобразованы в символы Ascii. Если разница ниже порогового значения (2 перестановки, если домен меньше 7 символов, исключая TLD), он предупредит пользователя о том, что совпадение найдено.

Каковы ограничения?

Это дополнение не является надежным. Злоумышленник может просто внести дополнительные изменения в домен, пока он не станет достаточно другим. Но тогда становится легче заметить невооруженным глазом.

Как хранится моя информация?

Вся информация хранится локально на вашем компьютере.

Что такое гомографическая атака?

Смотрите эти ссылки:

https://slashdot.org/story/02/05/28/0142248/spoofing-urls-with-unicode

https://dev.to/loganmeetsworld/homographs-attack--5a1p

Пример атаки:

https://xn--80aa0cbo65f.com (поддельный paypal.com)

https://www.xn--80ak6aa92e.com (поддельный apple.com)

http://www.xn--o1aae.com (поддельный cnn.com)

Используя компьютерные алгоритмы, No Homo Graph в режиме реального времени проверяет, написаны ли посещаемые вами сайты аналогично определенному пользователем списку доменов. Если найдены похожие совпадения (например, гомографии), отображается модальное окно, не позволяющее вам взаимодействовать с веб-сайтом, пока вы не укажете на осведомленность о связанных с этим рисках. Модальное окно является модальным только для веб-сайта и не мешает вам переключать вкладки или заменять его другим веб-сайтом. Пользовательский список доменов заполняется популярными доменами, такими как PayPal, Western Union, Google, Yahoo, MyEtherWallet и MoneyGram, и пользователь может свободно добавлять и удалять из списка.

Например, он будет ловить такие вещи, как «paypaᶘ .com», если у вас есть «paypal.com» в твой список

Как работает «без гомографий»

Когда вы посещаете веб-сайт, эта надстройка анализирует домен второго уровня и третьего уровня по URL-адресу и вычисляет разницу между ними и доменами в вашем пользовательском списке. Если домены зашифрованы, они будут преобразованы в Unicode. Если домены содержат символы кириллицы, похожие на символы Ascii, они будут преобразованы в символы Ascii. Если разница ниже порогового значения (2 перестановки, если домен меньше 7 символов, исключая TLD), он предупредит пользователя о том, что совпадение найдено.

Каковы ограничения?

Это дополнение не является надежным. Злоумышленник может просто внести дополнительные изменения в домен, пока он не станет достаточно другим. Но тогда становится легче заметить невооруженным глазом.

Как хранится моя информация?

Вся информация хранится локально на вашем компьютере.

Что такое гомографическая атака?

Смотрите эти ссылки:

https://slashdot.org/story/02/05/28/0142248/spoofing-urls-with-unicode

https://dev.to/loganmeetsworld/homographs-attack--5a1p

Пример атаки:

https://xn--80aa0cbo65f.com (поддельный paypal.com)

https://www.xn--80ak6aa92e.com (поддельный apple.com)

http://www.xn--o1aae.com (поддельный cnn.com)

Оценено 2 рецензентами на 5

Разрешения и данные

Требуемые разрешения:

- Получать доступ к активности браузера при навигации

- Получать доступ к вашим данных на всех сайтах

Больше сведений

- Ссылки дополнения

- Версия

- 0.2.5

- Размер

- 34,22 КБ

- Последнее обновление

- 6 лет назад (19 мар. 2020 г.)

- Связанные категории

- Лицензия

- Лицензия MIT

- История версий

- Добавить в подборку